Na Twitterze znaleziono duży uśpiony botnet

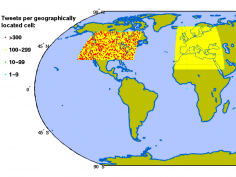

24 stycznia 2017, 13:19Duży uśpiony botnet założony na Twitterze może zostać w każdej chwili obudzony i wykorzystany np. do rozsyłania spamu, zafałszowania trendów w serwisie czy do wpłynięcia na opinię publiczną. Jak informują Juan Echeverria Guzman i Shi Zhou z University College London, botnet Star Wars składa się obecnie z 350 000 fałszywych kont

Leki z komputera

19 grudnia 2008, 10:36Centrum GE Global Research, dział rozwoju technologii firmy GE (NYSE:GE), ogłosiło rozpoczęcie współpracy z programem "Inicjatywa na rzecz Transformacyjnych Technologii Medycznych" (Transformational Medical Technologies Initiative - TMTI). Projekt znany jako "Człowiek Biotyczny” polegać będzie na stworzeniu komputerowego modelu wirtualnego człowieka opartego na ludzkiej fizjologii.

Dziura w 300 modelach urządzeń Cisco

22 marca 2017, 10:38Cisco ostrzega o krytycznej dziurze, która pozwala napastnikowi na przejęcie pełnej kontroli nad ponad 300 modelami ruterów i przełączników. Koncern dowiedział się o istnieniu luki gdy WikiLeaks opublikowało zestaw dokumentów Vault 7 dotyczący technik hakerskich używanych przez CIA.

Microsoft i globalne zaświadczenie zdrowotne

6 października 2010, 11:28Podczas berlińskiej konferencji International Security Solutions Europe, wiceprezes Scott Charney z microsoftowej grupy Trustworthy Computing, zaprezentował ideę "certyfikatu bezpieczeństwa", który musiałby przedstawić każdy komputer usiłujący podłączyć się do sieci.

Plundervolt – nowy sposób ataku na procesory Intela

12 grudnia 2019, 12:44Nowa metoda ataku na procesory Intela wykorzystuje techniki overclockingu. Eksperci ds. bezpieczeństwa odkryli, że możliwe jest przeprowadzenie ataku na procesory i zdobycie wrażliwych danych – jak na przykład kluczy kryptograficznych – poprzez manipulowanie napięciem procesora.

Ze smartfona łatwo ukraść pieniądze

17 lutego 2011, 16:41Telefony komórkowe coraz częściej są wykorzystywane do przeprowadzania transakcji finansowych, czy to do przelewów bankowych czy do zakupów w sieci. Tymczasem specjaliści z firmy Cryptography Research udowodnili, że mogą się stać one bardzo niebezpieczne dla swoich właścicieli, gdyż cyberprzestępcy są w stanie sklonować klucz kryptograficzny telefonu i poszywać się pod urządzenie.

Microsoft zaatakował północnokoreańskich hakerów

3 stycznia 2020, 13:59Grupa Thallium od miesięcy była na celowniku specjalistów z microsoftowych Digital Crimes Unit i Threat Intelligencje Center. W końcu 18 grudnia koncern z Redmond złożył do sądu wniosek przeciwko grupie. Tydzień później sąd wydał zgodę na przejęcie przez firmę ponad 50 domen wykorzystywanych przez hakerów.

TISSA zabezpiecza Androida

19 kwietnia 2011, 11:33Rosnąca popularność smartfonów wywołuje coraz większe obawy o prywatność użytkowników i ich bezpieczeństwo. Grupa uczonych z North Carolina State University opracowała narzędzie, która daje użytkownikom systemu Android większą kontrolę nad tym, co dzieje się z ich telefonem.

Ransomware sparaliżowało tłocznię gazu

21 lutego 2020, 12:40Cyberprzestępcy sparaliżowali jedną z tłoczni gazu w USA. W wyniku ataku typu ransomware gazociąg był przez dwa dni nieczynny, tyle bowiem czasu zajęło odzyskiwanie zaatakowanego systemu z kopii zapasowej.

Kolejny członek LulzSec aresztowany

29 sierpnia 2012, 12:06W Arizonie aresztowano 20-letniego Raynaldo Riverę, który jest podejrzany o to, że w czerwcu 2011 roku brał udział w ataku LulzSec na sieć Sony Pictures. Mężczyźnie postawiono zarzut konspiracji i nieautoryzowanego naruszenia systemu komputerowego